Rozpoczynanie Przygody z Linuxem - Przygotowanie do Instalacji Gentoo

Witajcie, młodzi czarodzieje!

Przede wszystkim niech Was nie przeraża ilość tekstu w dzisiejszym Kapitulum ale aby z byle czarownika zrobić prawdziwego Wiedźmina trzeba nabyć solidnych podstaw, dlatego na początku będę wyjaśniał w szczegółach każde zaklęcie i gest. Przyszłe zjazdy nie będą tak rozbudowane w opisy a bardziej treściwe i skupione na strategicznym knuciu rzucaniu zaklęć. Aby rozpocząć swoją przygodę z Linuxem, wykonajcie następujące kroki, aby przygotować bootowalny pendrive lub płytę CD do instalacji Gentoo Linux:

- Pobierz obraz ISO:

- Jeśli chcesz prowadzić instalację na maszynie wirtualnej lub używać drugiego komputera (tabletu, telefonu), pobierz Arch Linux ISO.

- Jeśli chcesz instalować Gentoo na tym samym komputerze na którym będziesz pobierać nauki czarnej magii, pobierz dystrybucję ze środowiskiem graficznym, które pomoże Ci zerkać na instrukcję w trakcie instalacji.

- Wymagania: Do instalacji bezpośrednio na komputerze (bez VM) potrzebujesz pendrive'a 4GB lub większego.

- Odwiedź gentoo.org, archlinux.org lub NeonKDE

- Znajdź sekcję "Download" i kliknij najnowszy obraz ISO, aby pobrać plik.

Uwaga!

Co wybrać?

Pamiętaj, że eksperymentowanie z systemami operacyjnymi może skutkować całkowitą utratą danych!

W Linuksie, to Ty jesteś władcą podziemi, więc jedna nieopatrzna literówka i możesz wyczyścić twarde dyski. Są też narzędzia, które pomogą Ci je przywrócić, ale do tego dopiero dojdziemy w przyszłości a teraz trzeba gdzieś posadzić system.

- Instalacja w VM:

- 99% z Was ma komputer z Windowsem, więc najbezpieczniejsza opcja to użycie maszyny wirtualnej. Poniżej pokazałem Ci krótki opis jak uruchomić QEMU w którym możesz eksperymentować z zaklęciami ale możesz użyć dowolnego systemu wirtualizacji jak na przykład VirtualBox albo VMWare, jednak ta opcja jest bardzo wolna, bo komputer musi udźwignąć dwa systemy operacyjne.

- Jeśli masz do dyspozycji drugi komputer, na którym nie boisz się eksperymentować to ta opcja jest najlepsza i najwygodniejsza. Bitlocker jest bez sensu

W Linuksie urządzenia blokowe USB są zlokalizowane w katalogu /dev/ i nazywane sd.. i kolejnymi literami - sda, sdb, sdc itd... Jak, mam nadzieję, wiesz - dyski mogą być podzielone na partycje, ale fizycznym urządzeniem jest dysk a nie partycja. Partycja jest urządzeniem logicznym.

Partycje w linuksie numerowane są po kolei, po literze, czyli np:

/dev/sda1, /dev/sda2...

/dev/sdb1, /dev/sdb2... ..., /dev/sdb78

/dev/sdc

...

...

Graficznie wygląda to mniej więcej tak:

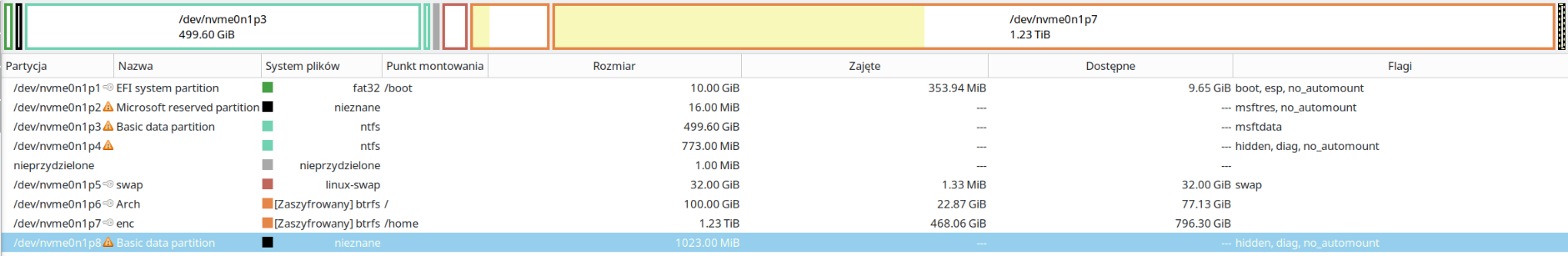

Z tą różnicą, że mój dysk nie jest przypięty do magistrali szeregowej (dyski SATA i SCSI) a do magistrali PCIe, dlatego system nazywa je inaczej i jest to zazwyczaj "nvme", a nomenklatura nazw jest podobna:

nvme0n1p1 - pierwsza partycja pierwszego dysku przypiętego do pierwszego kontrolera (numeracja zaczyna się od 0)

nvme1n1p5 - piąta partycja pierwszego dysku przypiętego do drugiego kontrolera.

Pobrany obraz ISO jest obrazem urządzenia (jakiegoś nośnika danych, na którym ktoś wcześniej przygotował bootowalny system). Bootowalny, czyli taki z którego można uruchomić komputer.

Kiedy odtwarzasz (przywracasz) pobrany z sieci obraz ISO przywracasz obraz urządzenia na inne urządzenie - na Twój pendrajw. Zapewne Twój pen ma utworzoną jedną partycję i system wykrywa go jako /dev/sda1. Ale ponieważ odtwarzasz obraz całego urządzenia to przywracasz go na całe urządzenie /dev/sda a nie na partycję /dev/sda1.

Jak sprawdzić jak się nazywa Twój pen?

Najpewniej jest zobaczyć to w katalogu /dev - to katalog, w którym znajdują się wszystkie pliki urządzeń systemowych. Katalog /dev i drzewo systemowe omówimy sobie później ale teraz musisz sprawdzić jaką literkę "dostał" Twój pen.

Wyjmij pena z komputera i rzejdź do katalogu /dev. Tu poznajemy pierwsze polecenie "cd" - change directory, czli tym zaklęciem przechodzimy pomiędzy katalogami i od teraz będzie Ci już znane.cd /dev

Zaklęcie ls (list) wyświetla zawartość katalogu. Polecenie to (jak większość poleceń linuksowych) ma parametry. Listę parametrów możesz zobaczyć wpisując ls --help. --help jest standartowym parametrem i jeśli program nie jest jakimś punkowym wynalazkiem pisanym w piwnicy pod kołdrą, to parametr --help zadziała.ls -l sd*

Tu jeszcze trzeba zwrócić uwagę na "-" i na "--". Parametry zaklęć mają wersję krótką i długą. Do krótkich wersji używa się pojedyńczego "minusa", np. "ls -ar" znaczy to samo co "ls --all --reverse"

Zaklęcie ls wylistuje zawartość katalogu /dev.

Parametr "-l" wymusi długi format wyjściowy, czyli generalnie sformatuje wynik polecenia w listę

"sd*" ograniczy wynik do nazw plików zaczynających się od "sd" a gwaizdka zastępuje wszystkie znaki

Możecie wpisać wszystkie trzy wersje polecenia po kolei aby zobaczyć różnicę.

Wyjmujecie więc pena z gniazdka i wpisujecie:

I patrzycie jakie urządzenia są widoczne w Waszym systemie. Jeśli nie macie urządzeń sd* to zaklęcie wyświetli Ci informację, że nie ma takiego pliku ani katalogu.ls -l sd*

Następnie wkładacie pena z powrtotem do USB i wpisujecie jeszcze raz to samo. Tym razem powinno pojawić się nowe urządzenie, które jest Waszym pendrivem i tą nazwę musicie podać jako parametr "of" polecenia "dd".

Samo polecenie dd omówimy sobie później. - Utwórz bootowalny nośnik:

- Na Windowsie: Użyj Rufusa, aby stworzyć bootowalny pendrive:

- Wybierz plik ISO i swój pendrive.

- Kliknij Start i poczekaj na zakończenie procesu.

- Na macOS/Linux: Użyj polecenia

ddw terminalu: - !!!! Uwaga. Linux rozróżnia duże i małe litery !!!

Teraz przejdź do katalogu gdzie pobrałeś ISO:

lub cd ~/Downloads lub cd ~/Desktop - po prostu przejdź do katalogu, gdzie jest pobrałeś ISO. Tu jeszcze magiczne zaklęcia i gesty:cd ~/Pobrane

To polecenie wyświetla w jakim aktualnie folderze jesteś.pwd

Sprawdź jak działa tabulator w bashu - to bardzo pomocny gest. Zaklęcia działąją lepiej z użyciem różdżki a shell lepiej działa z tabulatorem. Tabulator "dopełnia" lub listuje (rzuca zaklęcie "ls"), co znacząco przyspiesza robotę. na przykład:TAB (naciśnięcie tabulatora)

Do tego co oznaczają powyższe polecenia przejdziemy później, ale teraz potrzebne nam jest środowisko uruchomieniowe, dlatego na razie po prostu otwórz terminal (czarne okno czarnej magii), włóż pendrajwa do komputera (tzn. do gniazdlka USB ;)), znajdź jego nazwę i wpisz w terminatu to co jest poniżej.cd /home/tomek/Pobrane - przechodzimy do katalogu "Pobrane" w katalogu domowym użytkownika "tomek" ls - listujemy zawartość katalogu "Pobrane" ==> tu zobaczymy listę rzeczy w pobrane i wpisujemy polecenie: dd if=[TAB] - naciskamy tabulator i po naciśnięciu [TAB] zobaczymy wynik polecenia ls, po czym kontynuujemy wpisywanie: dd if=ar[TAB] - znów naciskamy [TAB] i w tym momencie zostaną wyświetlone wszystkie pliki, które zaczynają się na "ar" a jeśli będzie tylko jeden, to automatycznie zostanie wstawiona jego nazwa w linię poleceń i dostaniemy mniej więcej coś takiego: dd if=archlinux-2025.02.01-x86_64.iso - teraz możemy dalej wpisywać polecenie: dd if=archlinux-2025.02.01-x86_64.iso of=/dev/sdX bs=4M status=progress - Zastąp X w

/dev/sdXnazwą swojego urządzenia USB, czyli /dev/sda lub /dev/sdb, c ,d...

Uważaj!

Upewnij się, że wybierasz właściwe urządzenie!sudo dd if="ścieżka i nazwa pobranego obrazu iso" of=/dev/sdX bs=4M status=progress

- Na Windowsie: Użyj Rufusa, aby stworzyć bootowalny pendrive:

- Uruchom z nośnika:

- Zrestartuj komputer i wejdź do BIOS/UEFI (zwykle naciskając

F2, F9, F12,DellubEscpodczas uruchamiania). Jeśli nie wiesz, to sprawdź w necie jaki klawisz trzeba nacisnąć przy uruchamianiu żeby wejść do BIOSa - W niektórych komputerach, szczególnie tych nowszych może być konieczne wyłączenie "Secure boot" [SB]. SB w teorii to bardzo dobra opcja która zapobiega uruchamianiu nieautoryzowanego oprogramowania na komputerze. Niestety w praktyce złodziejskie korporacje - jak np. ta z Redmont, wywierają wpływ na producentów sprzętu i wykorzystują SB do blokowania możliwości instalowania innych systemów operacyjnych na komputerach. Na szczęście dzisiaj jeszcze można wyłączyć SB w BIOSie.

- Ustaw USB lub CD/DVD jako pierwsze urządzenie startowe.

- Zapisz zmiany i zrestartuj. System uruchomi się w środowisku Gentoo lub Arch Linux.

- Jeśli instalujesz w emulowanym środowisku VM, utwórz dysk o pojemności 50GB, wskaż w maszynie wirtualnej pobrany obraz ISO jako napęd CD i uruchom VM. Jakże to uczynić?

- Zainstaluj QEMU (lub inną maszynę wirtualną) W oknie czarnej magii rzuć zaklęcia:

- Przejdź do katalogu domowegocd ~

- Utwóż katalog OOS (lub jakiś inny)mkdir OOS

- Wejdź do katalogu OOScd OOS

Możesz też przekopiować pobrany obraz ISO do tego samego katalogu. W Łindołsie zakładam, że wiecie jak to zrobić. W linuksie i Macu:qemu-img create -f qcow2 gentoo.img 50G

Jeśli masz utworzony obraz dysku twardego i pobrany obraz ISO możesz uruchamiać środowisko do budowy własnego portalu czarnej magii:mv ~/Pobrane/obraz.iso ~/OOS/(wpisz właściwą ścieżkę do katalogu popbranych i nazwę pliku ISO)Linux:

qemu-system-x86_64 -m 4G -smp 4 -enable-kvm -cpu host -drive file=gentoo.img -cdrom archlinux.iso -boot order=d -nic user,model=virtio-net-pci,hostfwd=tcp::2222-:22 -display gtk,zoom-to-fit=on -vga virtio -usb -device usb-tablet -drive if=pflash,format=raw,readonly=on,file=/usr/share/OVMF/x64/OVMF_CODE.4m.fd -drive if=pflash,format=raw,file=/usr/share/OVMF/x64/OVMF_VARS.4m.fdWundows:

qemu-system-x86_64.exe -m 4G -smp 4 -cpu host -drive file=gentoo.img -cdrom archlinux.iso -boot order=d -nic user,model=virtio-net-pci,hostfwd=tcp::2222-:22 -display gtk,zoom-to-fit=on -vga virtio -usb -device usb-tablet -drive if=pflash,format=raw,readonly=on,file="C:\Program Files\qemu\share\edk2-x86_64-secure-code.fd" -drive if=pflash,format=raw,file="C:\Program Files\qemu\share\edk2-x86_64-vars.fd"

Wyjaśnienie:qemu-system-x86_64: wybierz swój typ CPU. Jeśli Twój sprzęt komputer to z Łindołsem, który ma mniej niż 15 lat, to na 99% opcja qemu-system-x86_64 jest dla Ciebie właściwa. Jeśli masz starszy sprzęt z procesorem 32 bitowym, to wybierz qemu-system-i386. Dla starszych makówek z procesoremi Intel wybierz qemu-system-x86_64, dla nowszych (z M2 ,M3 ,M4) qemu-system-aarch64 QEMU potrafi emulować chyba każdy dostępny typ procesora, więc wybierz właściwy.

Polecenie / Opcja Opis Linux qemu-system-x86_64 Uruchomienie QEMU w trybie 64-bitowym. -m 4G Przydzielenie 4GB RAM. -smp 4 Ustawienie 4 rdzeni CPU. -enable-kvm Użycie KVM dla lepszej wydajności. -cpu host Użycie rzeczywistego procesora hosta. -drive file=disk.img,format=qcow2,if=virtio Obraz dysku `disk.img` w formacie QCOW2 z interfejsem VirtIO. -cdrom system.iso Obraz ISO `system.iso` jako napęd CD-ROM. -boot order=d Bootowanie najpierw z CD-ROM. -nic user,model=virtio-net-pci,hostfwd=tcp::2222-:22 Emulacja sieci NAT ze sterownikiem VirtIO, przekierowanie portu 22 na 2222 localhost -display gtk,zoom-to-fit=on Uruchomienie QEMU w oknie GTK z automatycznym dopasowaniem rozmiaru. -vga virtio Sterownik graficzny VirtIO dla lepszej wydajności. -usb -device usb-tablet Poprawiona obsługa myszy w oknie QEMU. -drive if=pflash,format=raw,readonly=on,file=/usr/share/OVMF/x64/OVMF_CODE.4m.fd

-drive if=pflash,format=raw,file=/usr/share/OVMF/x64/OVMF_VARS.4m.fdPliki wsadowe UEFI BIOS Windows qemu-system-x86_64.exe Uruchomienie QEMU w trybie 64-bitowym na Windows. -m 4G Przydzielenie 4GB RAM. -smp 4 Ustawienie 4 rdzeni CPU. -cpu qemu64 Użycie emulowanego procesora `qemu64` (większa kompatybilność z Windows). -drive file=disk.img,format=qcow2,if=ide Obraz dysku `disk.img` w formacie QCOW2 z interfejsem IDE dla większej kompatybilności. -cdrom system.iso Obraz ISO `system.iso` jako napęd CD-ROM. -boot order=d Bootowanie najpierw z CD-ROM. -netdev user,id=net0,hostfwd=tcp::2222-:22 Utworzenie urządzenia sieciowego w trybie użytkownika, przekierowanie portu 22 na 2222 localhost -device e1000,netdev=net0 Emulacja karty sieciowej Intel e1000. -display sdl Uruchomienie QEMU w oknie SDL (bardziej kompatybilne na Windowsie). -vga std Standardowy sterownik graficzny dla większej kompatybilności. -usb -device usb-tablet Poprawiona obsługa myszy w oknie QEMU. -drive if=pflash,format=raw,readonly=on,file="C:\Program Files\qemu\share\edk2-x86_64-secure-code.fd"

-drive if=pflash,format=raw,file="C:\Program Files\qemu\share\edk2-x86_64-vars.fd"Pliki wsadowe UEFI BIOS

Poczytaj o QEMU - Zrestartuj komputer i wejdź do BIOS/UEFI (zwykle naciskając

Z gotowym nośnikiem startowym jesteście gotowi, by zanurzyć się w świecie Linuxa. Niech przygoda się rozpocznie!